今天来整个potato靶机

环境 kali一台 靶机potato一台

获取靶机ip,以及侦测其开放端口

Tommy boy

今天正好有点时间,先整个靶机

kali一台 Tommy靶机一台

命令执行漏洞

发表于

命令执行漏洞 x3

&&(前面报错后面不执行)

||(前面成功后面不执行)

;(前面报错后面也执行)

文件包含

发表于

今天来个文件包含

具体步骤也是非常的简单啊,本地的这里就不展示了(主要是靶机进不去)

低级(远程):

kali开启apache服务

创建一个1.txt和2.php进行连接

smile

发表于

wallabysnightmare102

今天正好带病在家休养,决定来做一下wallabysnightmare102靶场

环境还是老样子,一台kali2023,目标靶机一台

侦测一下当前网段下的存活计算机,锁定目标靶机IP地址,利用nmap工具查看其开放端口

一句话木马(中)

甲流了,发烧烧断片了

速战速决一下

木马改名为图片格式,burp拦截改为php,不行的话就.空格.通杀

具体操作如下:

一句话木马(简)

今天来做一下一句话木马的初步使用

环境:kali,DVWA

写一个一句话木马GET,POST都可以(根据需求而定,POST利用率更高)

Hackademic

今天来进行一个靶机的做(Hackademic)

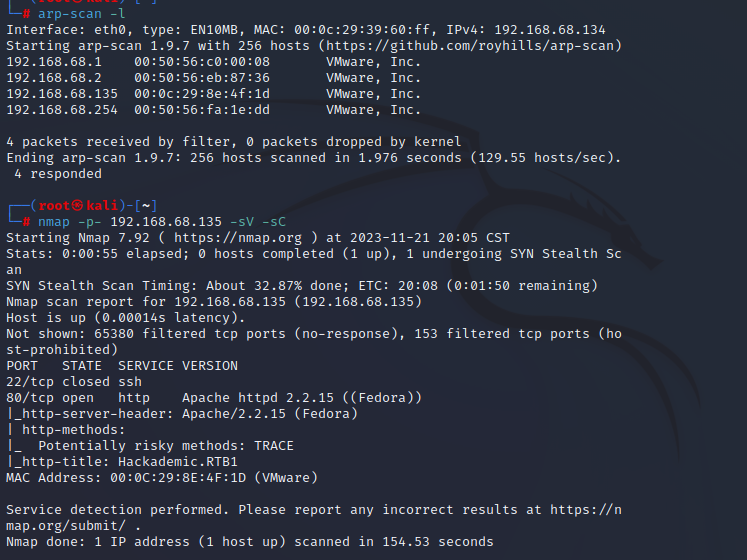

环境(kali2023x1,Hackademic靶机x1)Nat连接

先进行一下本地ip存活主机扫描,可以看到靶机135的存在,利用nmap工具查看其开启端口并进行漏洞探测

Upload-labs-master闯关日志

发表于

分类于

一句话木马

首先先进行环境配置:

我这里用的是phpstudy 2018

Pass 1